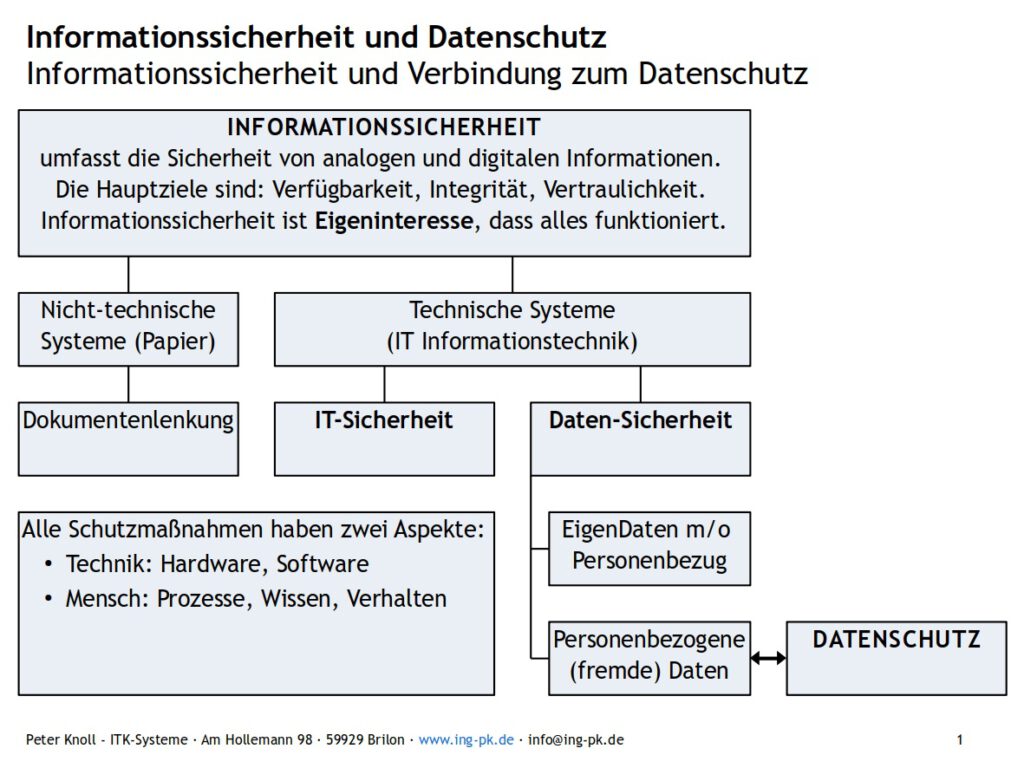

Aspekte und Schutzmaßnahmen

für Informationssicherheit und Datenschutz.

Betriebssystem Installation

Microsoft-Konto

Microsoft Windows verlangt bei der Erst-Installation ein Microsoft-Konto, also ein Online-Konto. Dort werden viele Daten, Dienste, Vorgänge und Abos gespeichert. Das ist bequem, aber problematisch wegen Datensicherheit und Datenschutz. Falls erforderlich, kann ein Lokal-Benutzerkonto für Admin oder Standardbenutzer nachinstalliert werden.

In jedem Fall müssen Login, Benutzer und Passwort sowie Alternativ-Email und PIN sowie die Sicherheitsfragen und -antworten gespeichert und ggf. hinterlegt werden.

Windows Aktivierung und Lizenz

Die Aktivierung findet automatisch per Internet statt. Hier ist erkennbar, ob es sich um eine S-, Home-, Pro-, Enterprise- oder Education-Version handelt.

Es ist ratsam, die Lizenz-Nummer aufzuzeichnen. Leider ist sie nur mit einem Hilfsprogramm auslesbar.

Windows Aktualisierung

Gleich nach der Installation sollte eine Aktualisierung stattfinden, damit die aktuellen Sicherheitsupdates installiert werden, bevor die Nutzung beginnt.

Gerätemanager

Der Gerätemanager sollte aufgerufen werden, um zu prüfen, ob alle Gerätetreiber an Bord sind. Fehlende Treiber können meist über Windows-Update nachinstalliert werden.

AntiVir und Firewall

AntiVir Windows Defender

Bei Microsoft Windows ist ein AntiVir-Programm zwingend erforderlich. Empfohlen wird der Windows-Defender als Bordmittel.

Externe AntiVir-Programme

Externe AntiVir-Programme, insbesondere Abos, sollten Tiefen-deinstalliert werden. Zeitschriften berichten oft über „bessere“ AntiVir-Programme. Kritisch ist, dass sich externe AntiVir-Programme bis in die Kernel- und Treiber-Ebene hineinbohren müssen und Störungen hervorrufen können.

Firewall

Die Windows Defender aktiviert die eingebaute Firewall automatisch. Man kann die Firewall für private Netzwerke (Gerät ist sichtbar) und öffentliche Netzwerke (Gerät ist nicht sichtbar) getrennt konfigurieren.

Die Firewall ist so eingestellt, dass die Microsoft-Dienste über Internet funktionieren. Dies kann man durch Einstellung einzelner Firewall-Regeln ggf. einschränken.

Optimierung

Energieeinstellungen und Netzschalter

Der Zustand „Energie sparen“ (bspw. beim Zuklappen) sollte aus Datenschutz-Gründen deaktiviert werden, weil der Rechnerzustand im Arbeitsspeicher gespeichert ist und beim Aufklappen sichtbar wird, ohne dass ein Passwort eingegeben werden muss. Die Einstellung für „Netzschalter“ sollte auf „Herunterfahren“ gesetzt sein.

Optimale Leistung

Die Leistung kann durch die Einstellung „Optimal“ verbessert werden. Ergänzend ist ClearType zu aktivieren.

Sicherung für Recovery

Ein Betriebssystem hat mehrere Ebenen, die bei Sicherung und ggf. Recovery zu beachten sind.

Komplett-Wiederherstellung und System-Reparatur

ist mit einem USB-Stick für die Windows-Installation möglich. Die Windows-Lizenz ist per Geräteprofil bei Microsoft gespeichert und wird automatisch aktiviert. Die Lizenzen für gekaufte Programme müssen jedoch bekannt sein und manuell eingegeben werden.

Wiederherstellungspunkte

sind sinnvoll, wenn bspw. Fehler nach einem Update auftreten. Man kann dann auf einen vorherigen Zustand zurückkehren und eine Woche warten, bis ein verbessertes Update eingespielt wird. Die automatische Erstellung von Wiederherstellungspunkten sollte aktiviert werden.

Benutzerdaten-Sicherung

ist regelmäßig erforderlich. Dies schützt vor versehentlichem Ändern oder Löschen und vor Angriffen von Außen (Änderung, Löschung, Verschlüsselung). Empfohlen wird eine Drei-Generationen-Sicherung, eine davon möglichst außer Haus. Als Speichermedien sind USB-Sticks oder -Festplatten möglich. Falls (fremde) personenenbezogene Daten enthalten sind ist eine sichere Aufbewahrung oder Verschlüsselung erforderlich. Möglich ist auch eine Cloud-Sicherung bspw. über das Microsoft-Konto, wobei hier der Datenschutz zu beachten ist.

Zusätzliche Programme

Sichere Quellen und Lizenzen

Möglichst Bordmitteln verwenden. Zusätzliche Programme nur aus sicheren Quellen. Vorsicht bei kostenlosen Downloads. Möglichst keine Cloud-Programme wegen Datenschutz.

Bei gekauften Programmen müssen die Lizenzen wegen einer eventuellen Neuinstallation dokumentiert und aufbewahrt werden.

Office-Programme

Die Bordmittel von Windows beschränken sich auf das Betriebssystem und Medienwiedergabe. Als Office-Paket (Word, Excel, Powerpoint) gibt es ein kostenpflichtiges Office365-Abo und eine kostenlose, leicht eingeschränkte Web-Version. Beide laufen per Internet in der Microsoft-Cloud und sind wegen Datenschutz problematisch. Eine Microsoft-Office Lokal-Version kann man kaufen.

Eine Alternative ist LibreOffice, ein kostenloses Office-Paket, das etwa 95% der Funktionen von Microsoft-Office hat und vom Autor dieses Beitrags als sichere Quelle erachtet wird.

Office-Programme können Makros mit aktiven Programmen enthalten und schädlich sein. Deshalb sollte die Einstellung „Makros automatisch“ deaktiviert werden.

Informationssicherheit + EigenDatenschutz

Lokal-Benutzer ohne Microsoft-Konto

Wenn man sich vor dem Datenabfluss über ein Microsoft-Konto schützen will, kann man einen Lokal-Benutzer entweder als Administrator oder als Standard-Benutzer einrichten. Denkbar wäre ein Microsoft-Konto als Administrator, um die Wiederherstellungs-Funktionen zu sichern und ein Lokal-Standardbenutzer für die Alltagsarbeit und die Benutzerdaten.

Wie bei jedem Konto müssen Login, Benutzer und Rolle, Kennwort und Wiederherstellungsdaten gesichert und ggf. Daten hinterlegt werden.

Microsoft-Telemetrie

Microsoft-Telemetrie bedeutet, dass Windows über 100 Datenarten im Hintergrund abfragt und an Microsoft überträgt. Davon werden für die Nutzung nur etwa 5 Datenarten gebraucht, der Rest dient den Interessen von Microsoft. Aus Datenschutzgründen kritisch sind Einstellungen wie Mikrofon an, Kamera an, Zugriff auf Bilder, Dokumente usw. einschließlich Dateisystem und viele mehr. Teilweise kann man diese Erfassung (sehr mühsam) manuell deaktivieren, teilweise sind Registry-Eingriffe erforderlich. Der Autor dieses Beitrags empfiehlt das AntiSpy-Tool OOSU10.exe von https://www.oo-software.com/de/shutup10 und hält dies für eine sichere Quelle.

Festplatten-Index

Windows hat „Index-Bildung für Datei-Inhalte“ als Standard. Dass Dateinamen für die Dateiverwaltung verwaltet werden müssen ist unverzichtbar. Ein internes (unsichbares) Verzeichnis für Datei-Inhalte soll der schnellen Stichwortsuche dienen. Was sonst noch damit passiert ist unklar. Man kann diese Indizierung aus Datenschutzgründen abstellen. Dies hat auch den Vorteil, dass die Festplatte weniger beansprucht wird.

Autostart

Beim Hochfahren von Windows werden viele Programme und Dienste automatisch gestartet, von denen der Benutzer nur wenige braucht. Dies kostet Zeit und dient mehr den Interessen Anderer. Aus Datenschutzgründen können unnötige Autostarteintragungen deaktiviert werden.

Bildschirmschoner

Wenn man sein Gerät verlassen muss und die Gefahr von Fremdeinsicht oder Fremdzugriff besteht, kann man einen Bildschirmschoner bspw. „Leer“ und dazu „Anmeldeseite bei Reaktivierung“ (also Kennworteingabe) einstellen. Der Bildschirmschoner aktiviert sich nach X Minuten Ruhe,kann aber mit der Tastenkombination Windows+L sofort eingeschaltet werden.

Dateiendungen

Dateiendungen zeigen Windows, welcher Dateityp es ist, damit die Datei mit einem passenden Programm geöffnet werden kann.

jpg, png, bmp, tif: Bild-Dateien / mps, wav: Musik-Dateien usw. Kritisch sind ausführbare Dateien wie exe com bat vbs u.ä. Leider ist die Anzeige der Dateiendung bei Windows deaktivert. So kann es passieren, dass eine heruntergeladene „Rechnung“ als als „Rechnung-Telekom-Sep2024.pdf“ angezeigt wird und harmlos aussieht, tatsächlich aber …pdf.exe heißt und auf Doppelklick als Schadprogramm ausgeführt wird. Es wird dringend empfohlen, Dateiendungen sichtbar zu machen.

Taskleistensymbole

In der Taskleiste unten links wird angezeigt, welche Programme laufen. Leider sind viele Symbole standardmäßig ausgeblendet. Es wird empfohlen, alle Symbole auf sichtbar zu stellen, damit ungewöhnliche Programmsybole bemerkt werden können.

Festplattenverschlüsselung

Um Geräte, insbesondere mobile Geräte wie Laptops, vor Fremdzugriff zu schützen, wird empfohlen, die Benutzerdateien oder die gesamte Festplatte zu verschlüsseln.

Unter Windows 11 Home kann man „Geräteverschlüsselung“ aktivieren. Unter Windows 11 Pro… kann man „Bitlocker-Verschlüsselung“ für Benutzerdaten oder für die gesamte Festplatte oder für Wechseldatenträger aktivieren.

Anmerkung: Windows 10 Home bietet das nicht, Windows 10 Pro… bietet das gleiche wie Windows 11.

Den Wiederherstellungsschlüssel sichern und ggf. hinterlegen. Entweder auf einem Microsoft-Konto oder in einer Datei auf USB-Stick oder Ausdrucken.

Bei manchen Geräte ist eine Verschlüsselung werksseitig aktiviert. Dies muss geprüft und der Wiederherstellungsschlüssel gesichert werden.

Microsoft nennt mehrere Szenarien, bei denen der Wiederherstellungsschlüssel gebraucht wird bspw. bei Firmwareupdates oder Update der Sicherheits-Signatur.

Wechseldatenträger und Autoplay/Autorun

Wechseldatenträger, also USB-Sticks, USB-Festplatte, SD-Cards, CDs und DVDs sollten nur von vertrauenswürdigen Quellen kommen. Am besten nur eigene Wechseldatenträger verwenden. Ein neuer Wechseldatenträger sollte vor Gebrauch formatiert werden bspw. mit NTFS oder exFAT.

Windows soll so eingestellt werden, dass Wechseldatenträger nicht von selbst starten (Autoplay/Autorun), sondern die Dateien zeigt. Aktive Dateien .exe .com .bat .vbs oder autorun.inf möglichst nicht starten, außer es handelt sich um eine beabsichtigte Installation.

Unerwünschte Programme

Unerwünschte oder unnötige Programme sollten deinstalliert werden. Meist reicht die Deinstallation über Windows Apps.