Immer mehr Bank-Aktivitäten werden online durchgeführt. Sei es, weil es keine Filiale mehr gibt oder weil man nur abends Zeit hat oder weil es von zuhause bequemer ist. Dieser Artikel zeigt, wie Sie Ihr Online-Banking sicherer gestalten können.

Ist denn Online-Banking sicher?

100% Sicherheit gibt es nicht. Aber man kann Online-Banking sicherer und mit besserem Datenschutz machen.

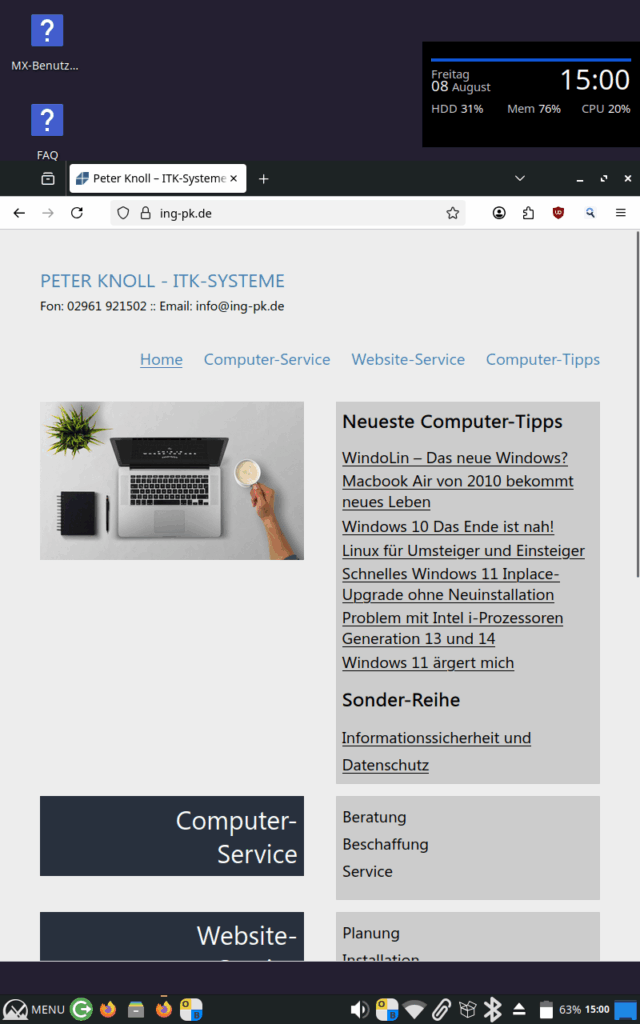

1. Verwenden Sie den richtigen Browser.

Verwenden sie nicht:

– Chrome (weil Google zuschaut).

– Edge (weil Microsoft zuschaut).

– Safari (weil Apple zuschaut).

Manche dieser Browser blockieren Schutzmaßnahmen, weil sie durch Werbung und Weitergabe oder Verwertung IHRER Benutzerdaten Geld verdienen wollen.

Verwenden Sie: Firefox von Mozilla.

Firefox lässt sich sehr gut „härten“ und die Organisation Mozilla ist groß genug, um zeitnahe Aktualisierungen sicherzustellen.

2. Verwenden Sie für Ihr Banking ein eigenes, getrenntes, gehärtetes Firefox-Profil.

Das Konzept ist:

+ Machen Sie Ihren normalen Internetbetrieb

mit Ihrem normalen Browser – vorzugsweise Firefox.

+ Machen Sie Ihr Online-Banking

mit einem eigenen, getrennten, gehärtetem Profil mit Firefox.

Wie macht man ein eigenes, getrenntes, gehärtetes Profil?

- In Firefox ein zusätzliches Profil anlegen. Danach auf Ihrer Arbeitsoberfläche eine eigene Verknüpfung erstellen.

>>> Das schützt Sie gegen Eingabefehler. - Als Startseite direkt Ihre Bankseite einstellen.

>>> Das schützt gegen Typosquatting, d.h. gegen Domains, die Sie bei einem Tippfehler auf eine betrügerische Seite leiten. - In Firefox das Addon uBlock installieren.

>>> Das schützt Sie gegen Werbebanner und deren Datenverkehr, Werbetracker, Datenabfluss und Fingerprinting. - In Firefox das Addon NoScript installieren.

NoScript blockiert Skripte. Das sind Javascript-Programme, die in Ihrem Webbrowser laufen und die besuchte Webseite interaktiv = bedienbar macht.

>>> Das schützt Sie gegen unerwünschte oder sogar gefährliche Programme, die für Sie unsichtbar laufen.

Funktioniert dann die Banking-Seite? Ja, denn Sie können deren Skripte freigeben, alle anderen Skripte sind gesperrt. - Einstellungen für hohe Sicherheit und hohen Datenschutz.

>>> In Firefox gibt es viele und leicht zugängliche Einstellungen, die Ihnen höhere Sicherheit und höheren Datenschutz einrichten.

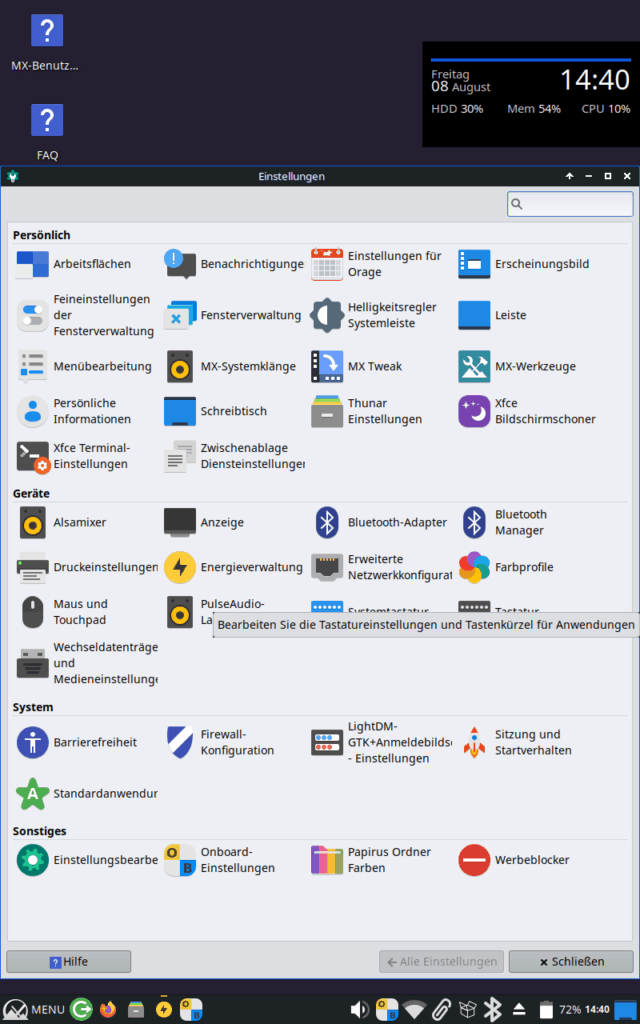

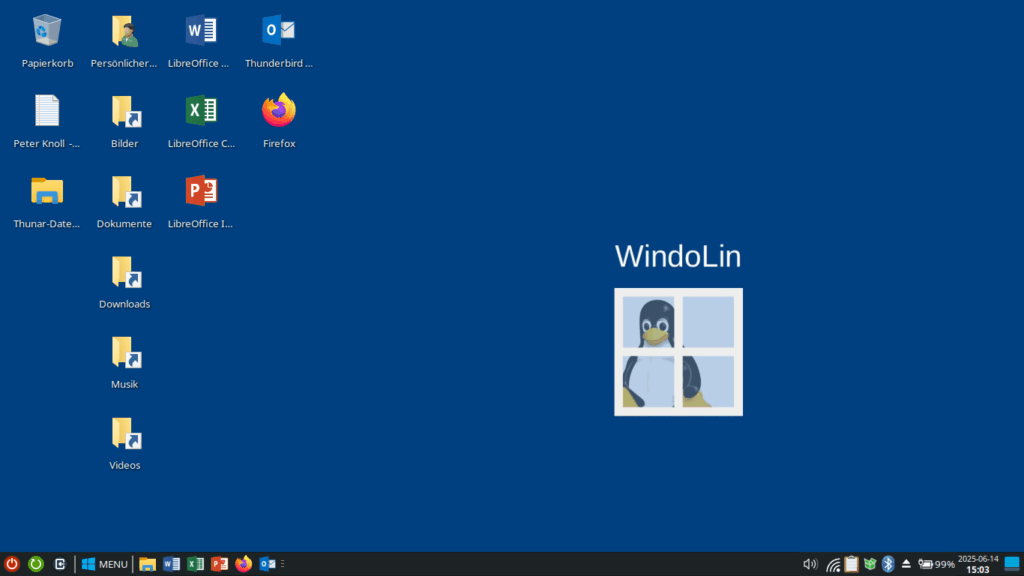

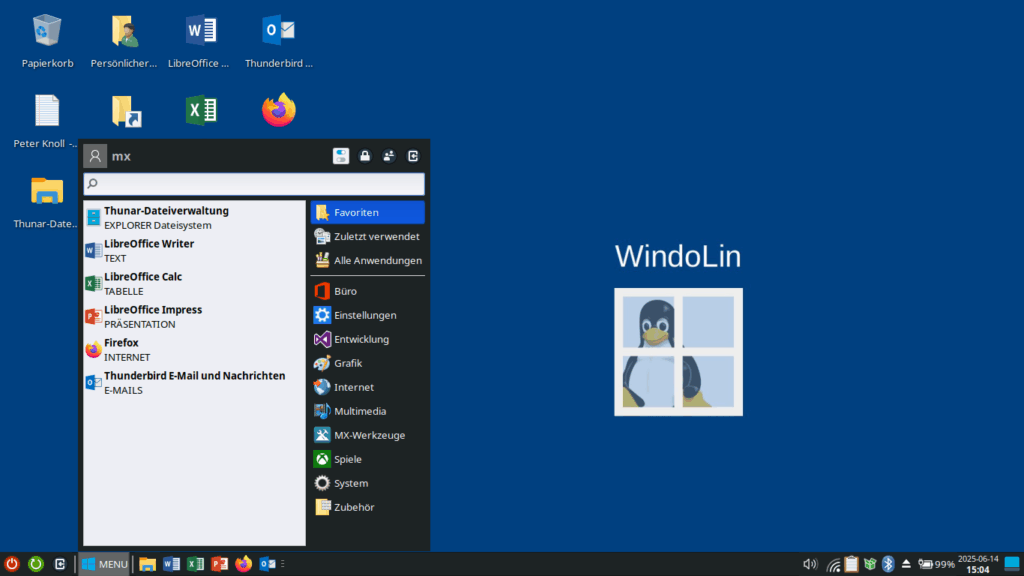

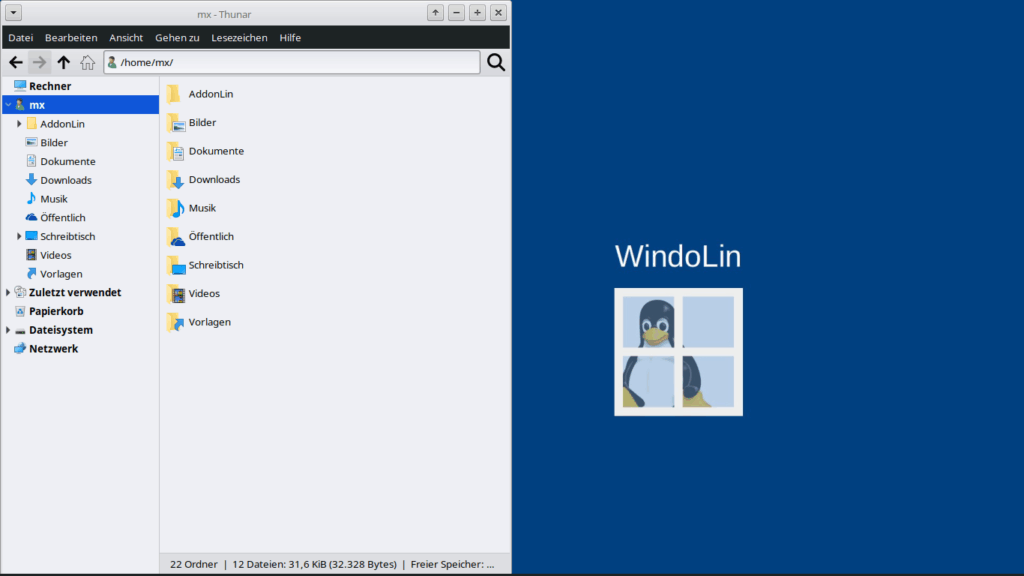

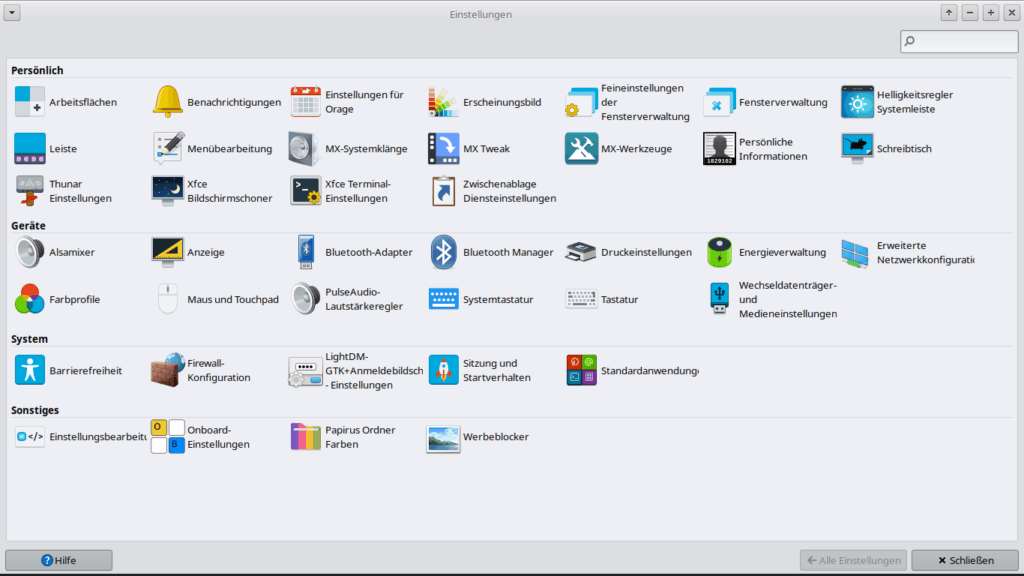

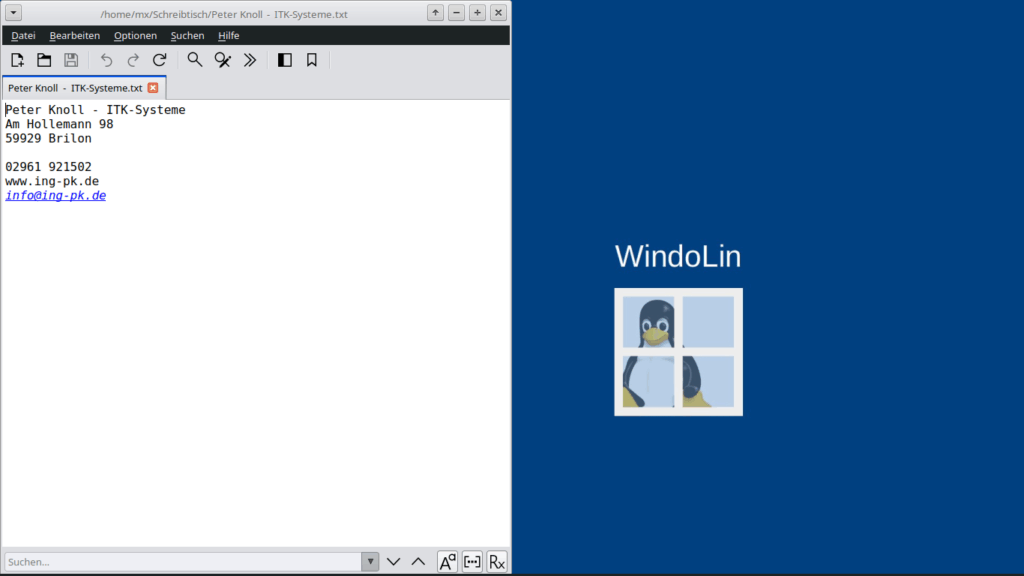

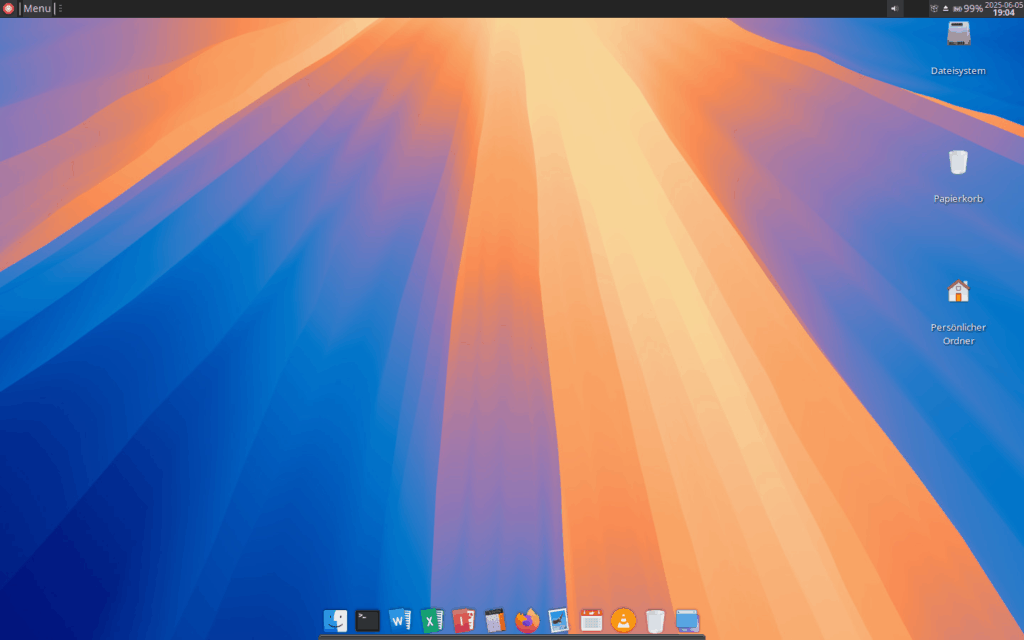

3. Option: Verwenden Sie Linux als Betriebssystem

Hinter den bekannten Betriebssystemen stecken US-Techkonzerne mit ihren eigenen Interessen und dem US-Rechtssystem:

– Windows von Microsoft,

– MacOS/iOS von Apple,

– ChromeOS von Google.

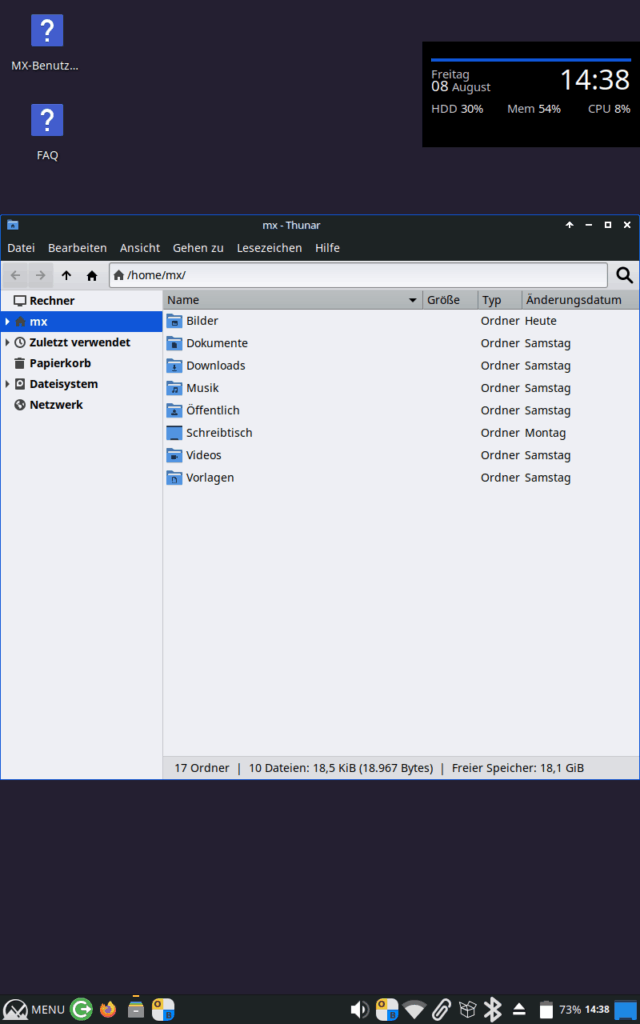

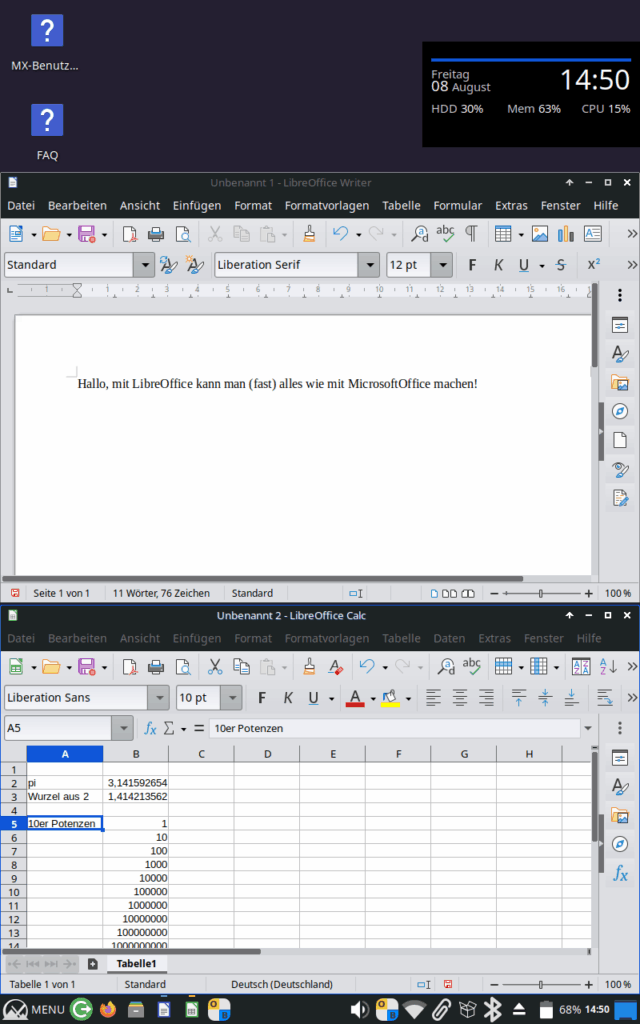

- Linux ist ein eigenes, unabhängiges Betriebssystem mit einer eigenen, weltweiten Community.

- Linux ist führend im Bereich Server und hat – inzwischen – sehr gute Systeme für Privatanwender.

- Linux braucht wenig Ressourcen und liefert auch bei älteren Geräten, die für Windows 11 „nicht mehr geeignet sind“ sehr gute Leistungen. Damit wird Elektroschrott vermieden und die Umwelt geschont.

- Linux und alle Standardprogramme sind kostenlos.

Wenn Sie beispielsweise einen älteren Laptop haben, könnte man darauf Linux installieren – einschließlich der vorgenannten Einstellungen – und damit einen Banking-Computer machen.