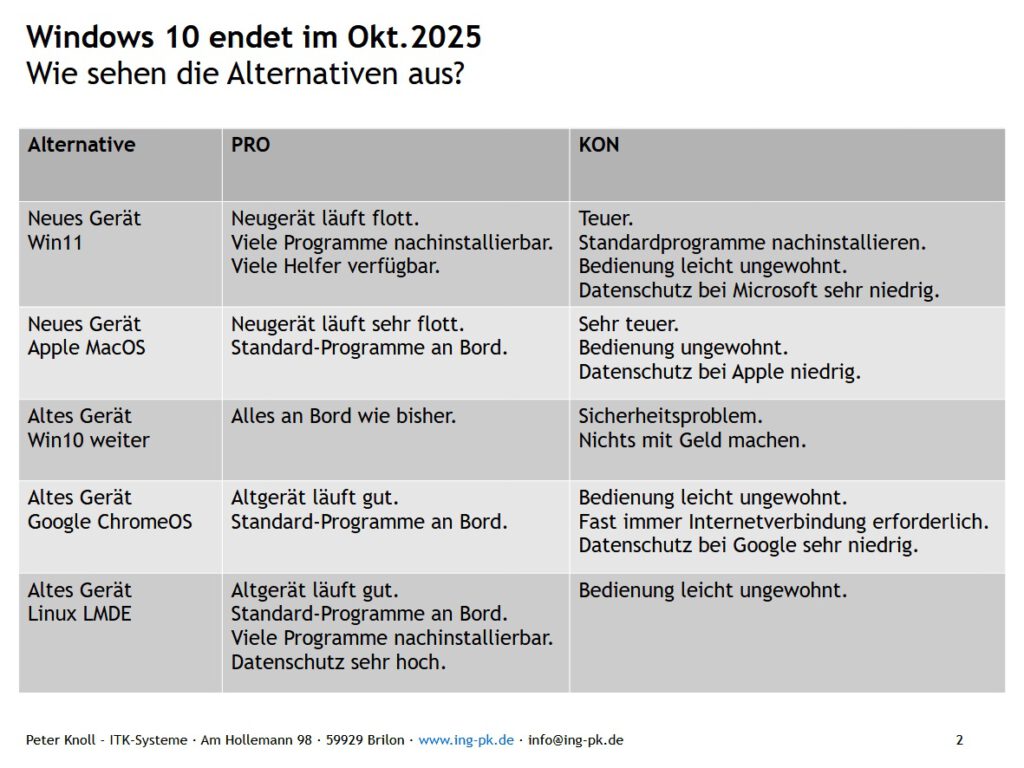

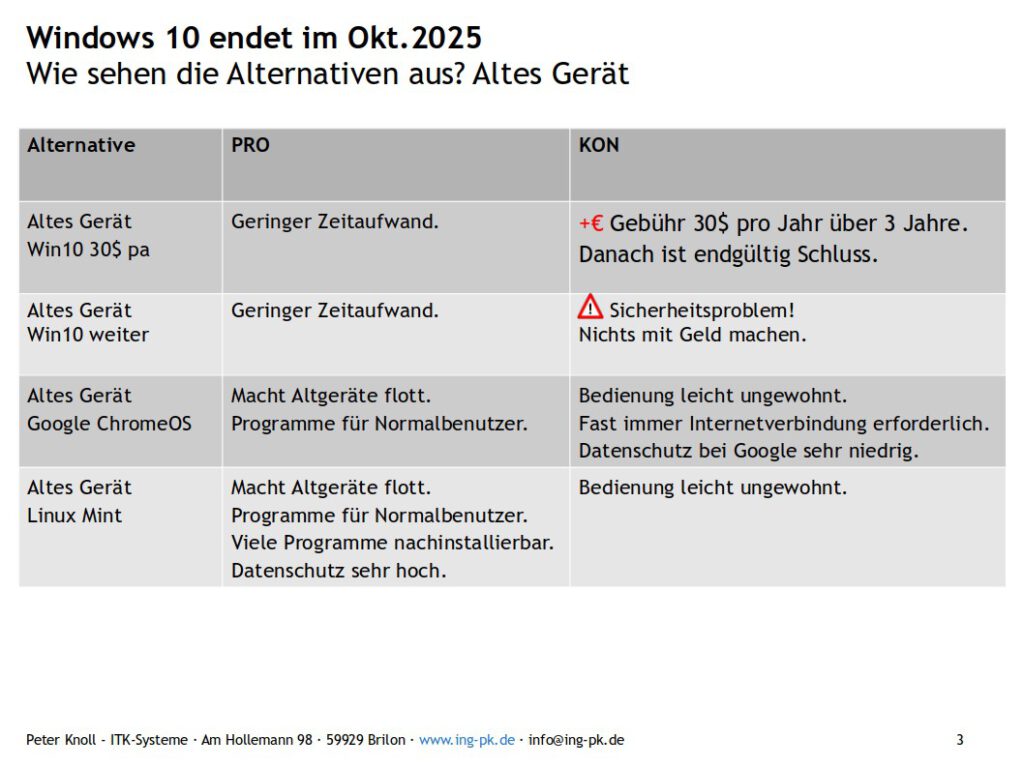

Microsoft meldet:

„Windows 10 bekommt ab 14.10.2025 keine Updates mehr.“

Danach gilt Windows 10 als unsicher und sollte für Vorgänge mit Geld wie Banking, Shopping, Kreditkarten sowie für Sicherheits-relevante Vorgänge nicht mehr verwendet werden.

Der Datenschutz ist bei Windows ohnehin niedrig.

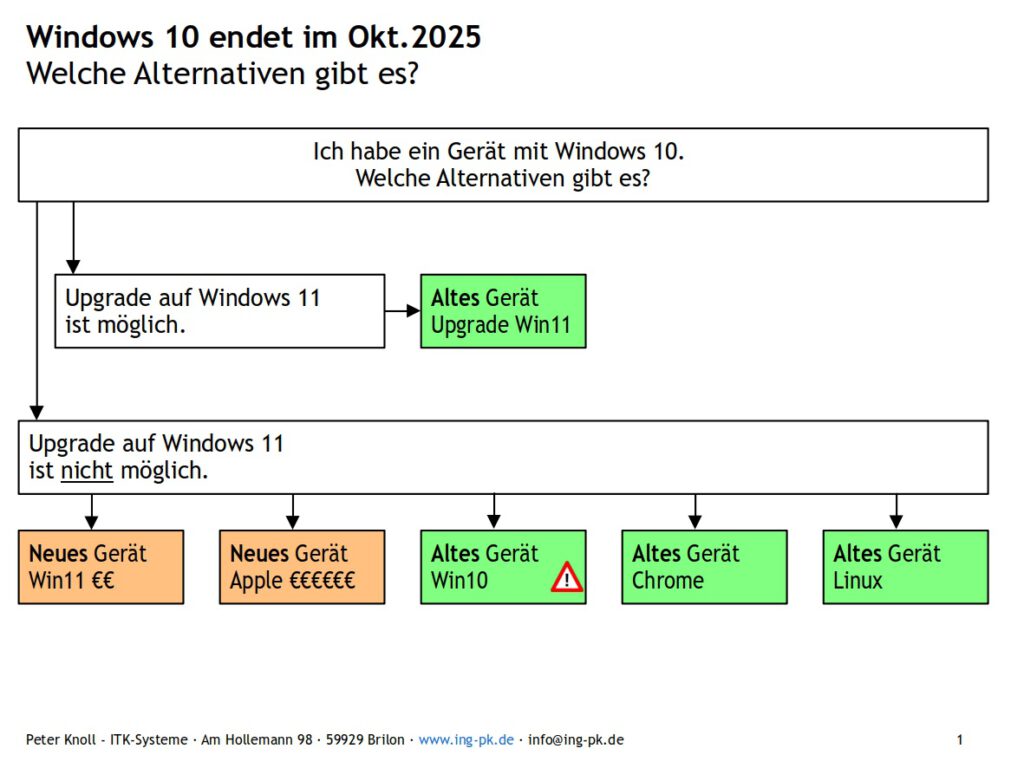

Und Windows 11? Für Windows 11 stellt Microsoft sehr hohe Anforderungen an die Hardware. Selbst leistungsfähige Computer, die einige Jahre alt sind, erfüllen die Anforderungen nicht. Die Botschaft von Microsoft: „Kaufe dir einen neuen Computer mit Windows 11.“

Und die bestehenden guten, älteren Geräte? Elektroschrott?

Umweltbelastung und Geldverschwendung?

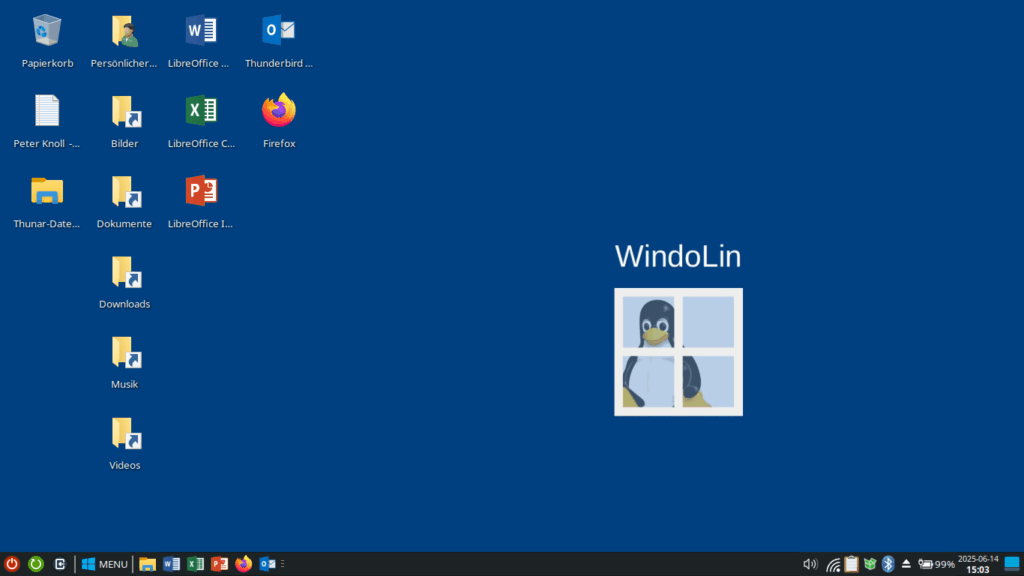

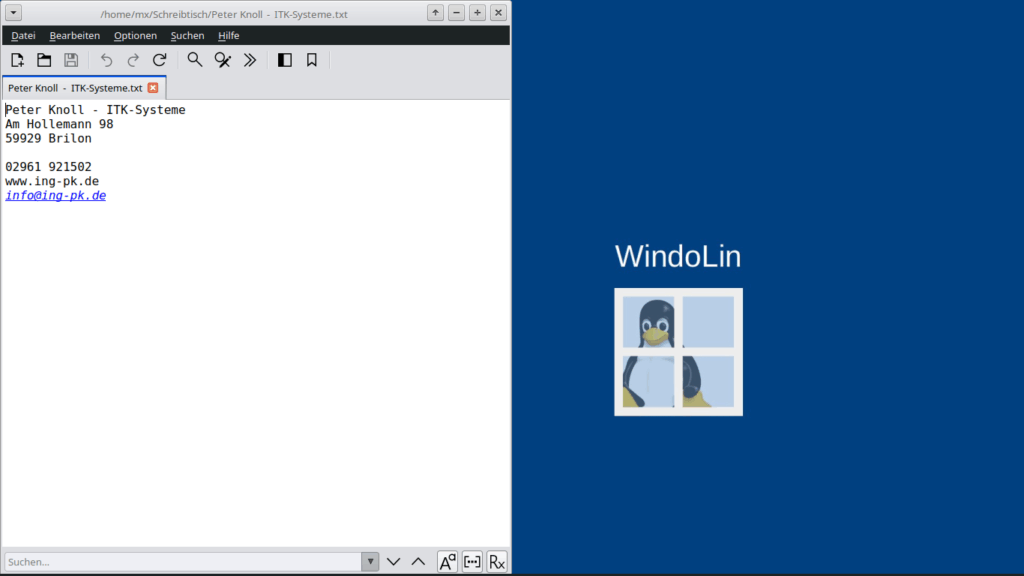

Alternative: WindoLin

WindoLin ist ein Kunstwort aus Windows und Linux.

Als Betriebssystem arbeitet MX-Linux.

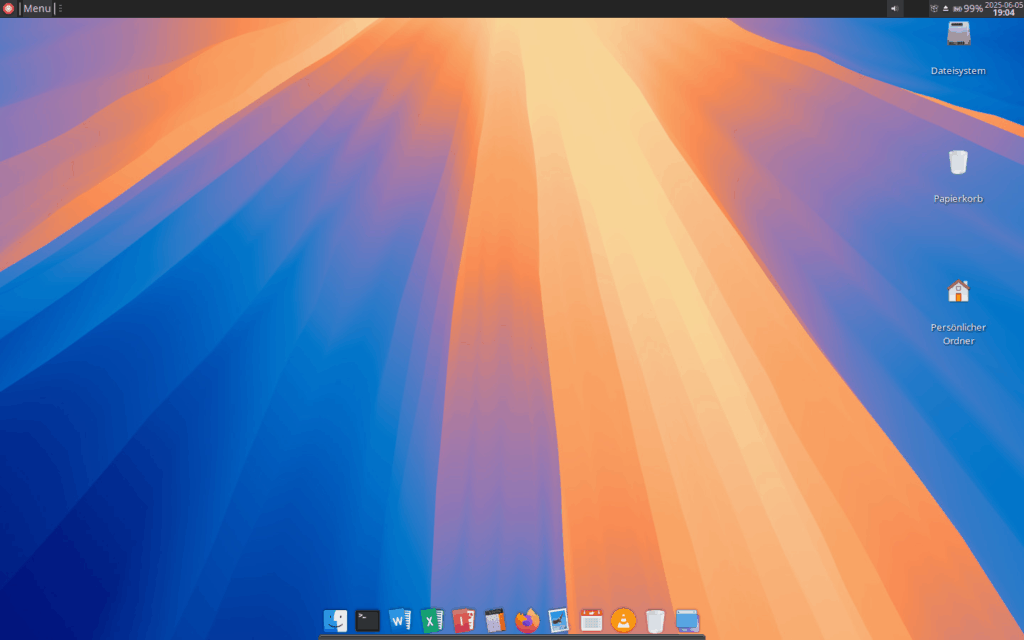

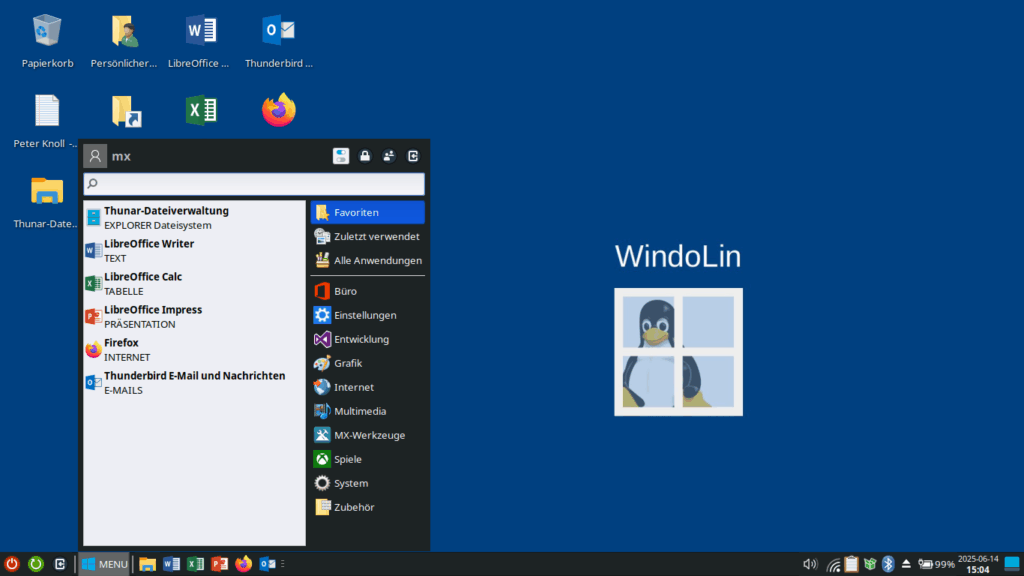

Aussehen und Bedienung ist wie Windows.

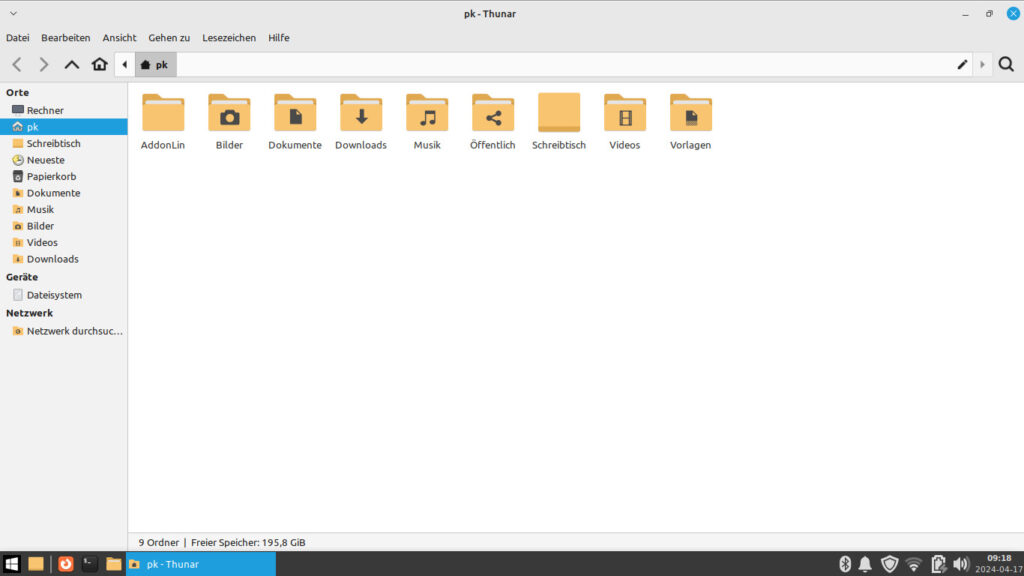

Unten in der Taskleiste Knöpfe für Herunterfahren Neustart, und Abmelden. Daneben die Schaltfläche MENU für die zahlreichen Apps und Starter für Ihre wichtigsten Programme. Rechts ein paar Icons mit Überwachungs-Funktionen sowie Datum und Zeit. Auf dem Desktop beispielsweise die Standardordner Bilder, Dokumente, Downloads, Musik und Videos ebenso Starter für wichtige Programme. Natürlich können Sie Taskleiste und Desktop selbst gestalten.

Programme für den Alltag sind an Bord

Beim Klick auf MENU öffnet sich ein Fenster, das rechts Anwendungsgebiete und links die zugehörigen Programme zeigt.

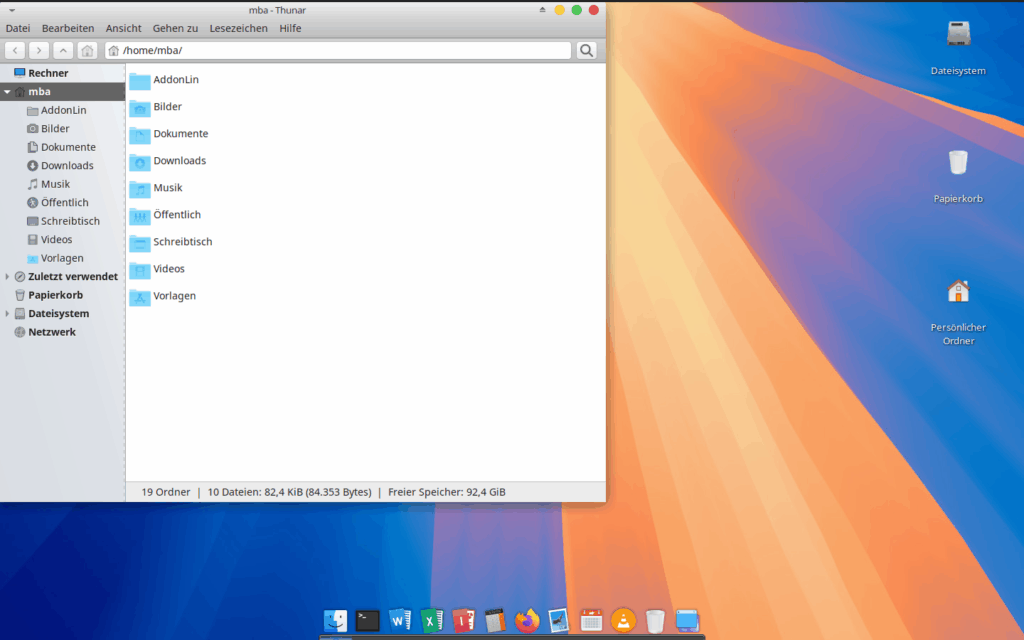

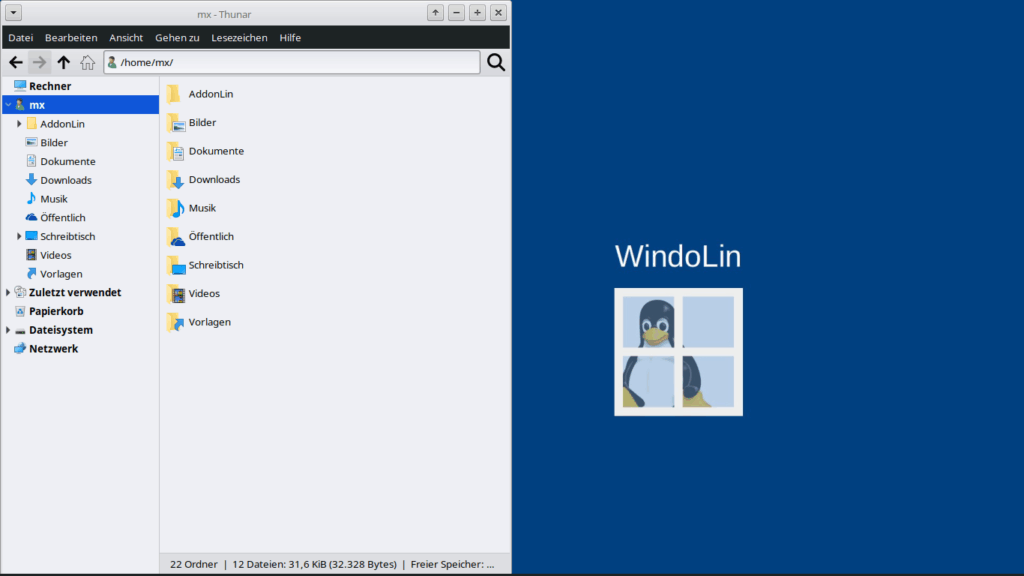

Die Dateiverwaltung zeigt links die Festplatten mit den Ordnern und links die entsprechenden Dateien. Sieht aus wie Windows und funktioniert wie Windows.

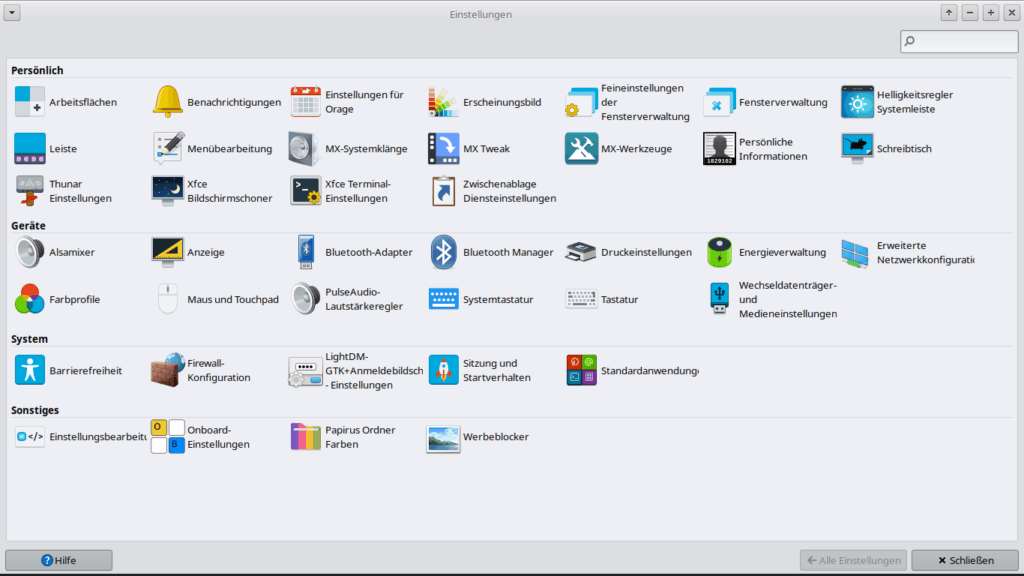

Einstellungen übersichtlich und transparent.

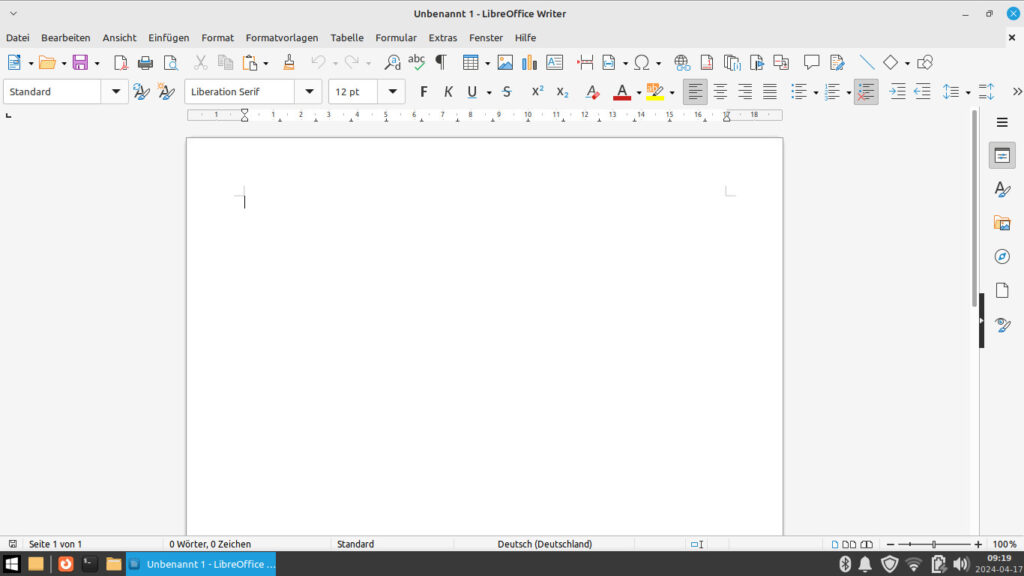

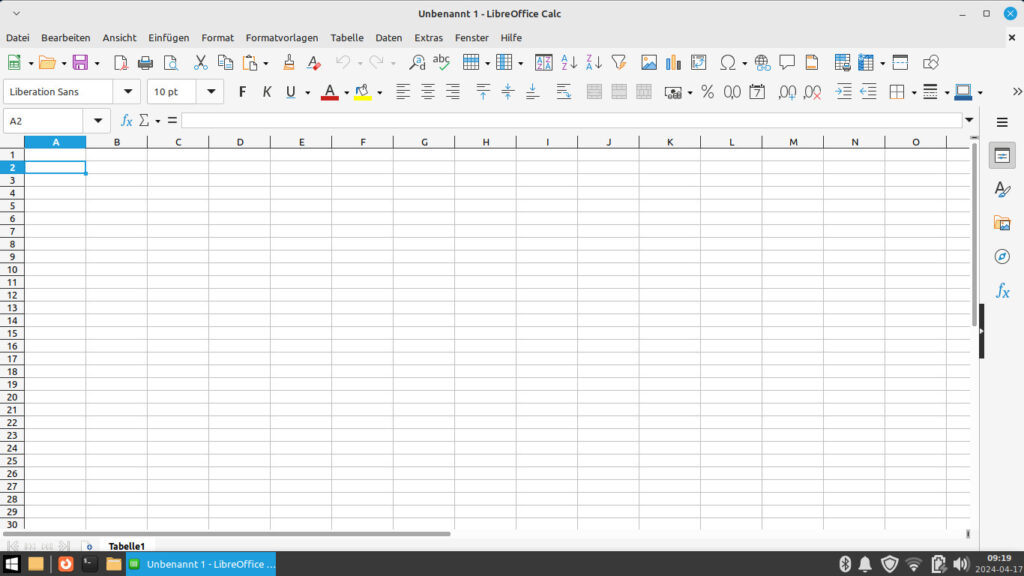

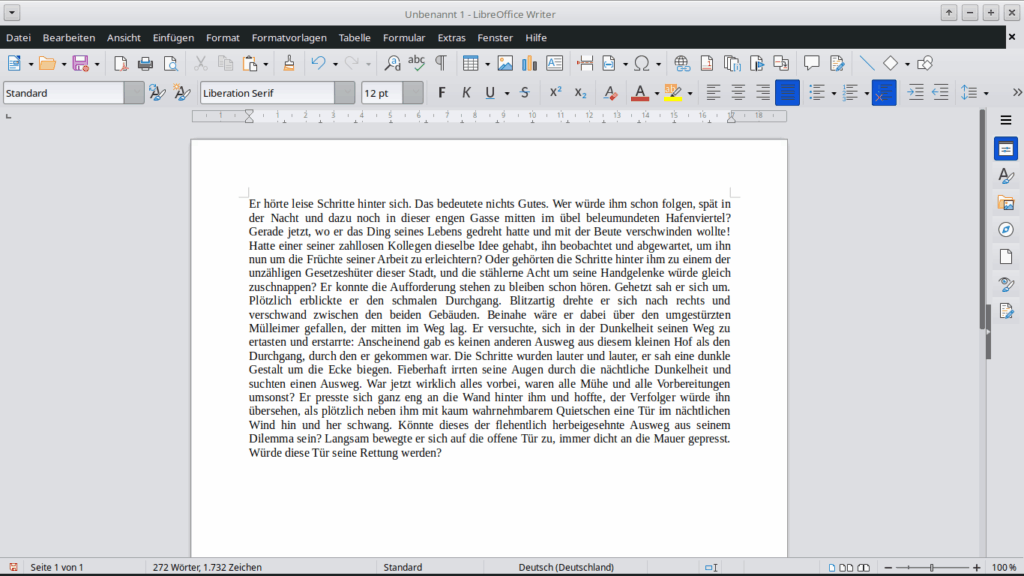

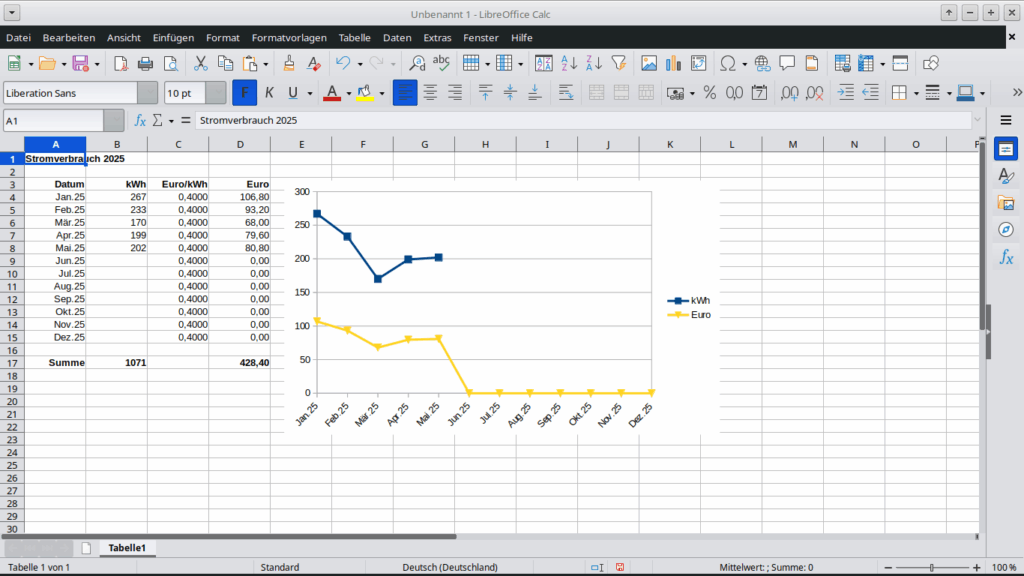

An Bord ist Textverarbeitung, Tabellenkalkulation und Präsentation von LibreOffice. Nahezu vollstädig kompatibel mit Word, Excel und Powerpoint.

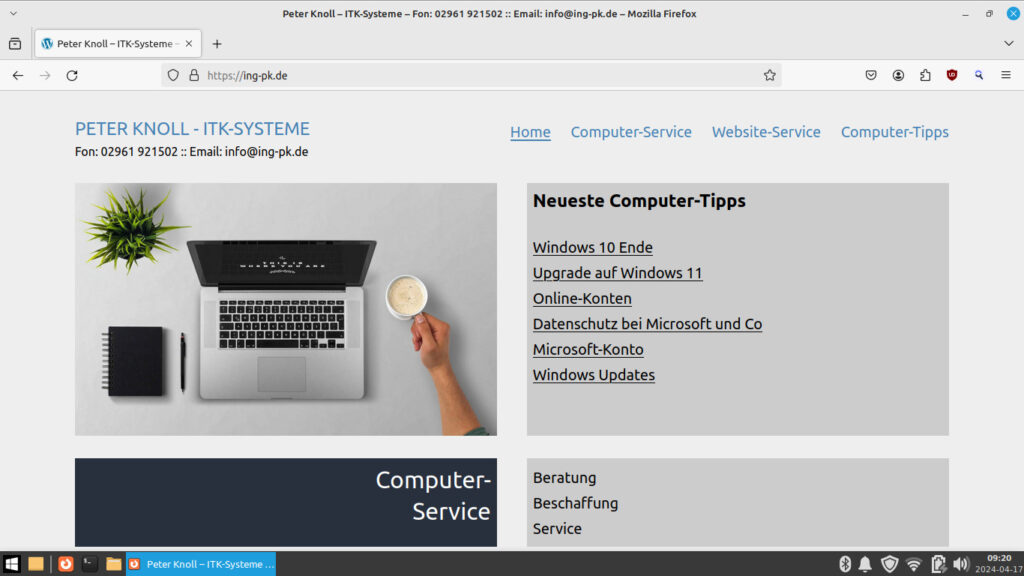

Ins Internet geht man mit dem Browser Firefox, der hinsichtlich Datenschutz erheblich besser ist als Edge von Microsoft oder Chrome von Google.

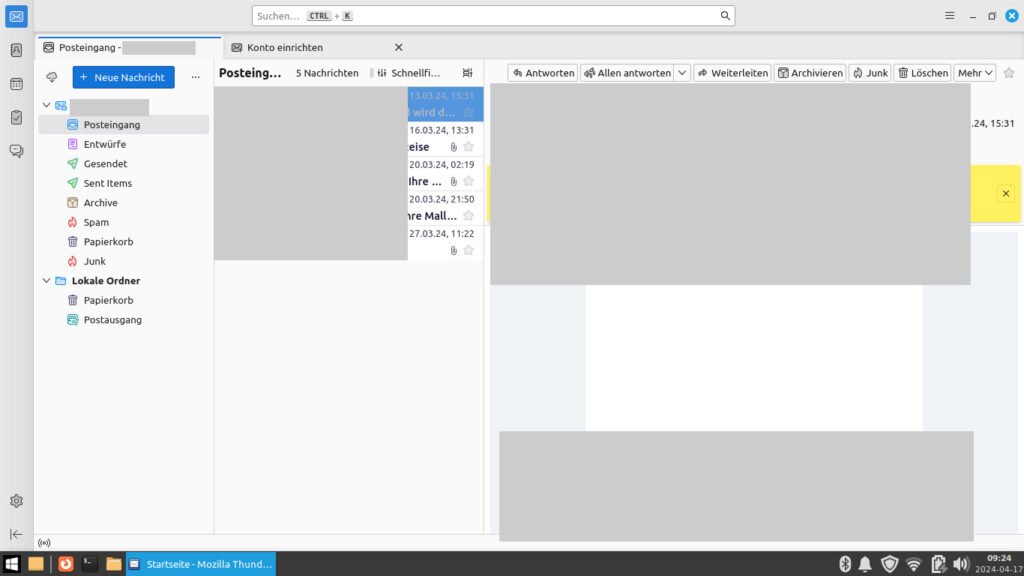

Und es gibt noch viele Programme mehr, die bereits installiert sind: Kalender, PDF-Leser, Texteditor, Bildbetrachter, Bildbearbeitung, E-Mail, Fernwartung, Musik-Player, Video-Player, Taschenrechner und weitere.

Und wenn man Hilfe braucht:

Nicht verzagen, Peter fragen!

Meine Kontaktdaten:

02961 921502

info@ing-pk.de

Funktioniert WindoLin auch auf älteren Computern?

Auch ältere Computer laufen mit Linux ebenso stabil wie flott. Beispiel: Fujitsu Laptop von 2012, CPU: i5-4200M, RAM 8 GB (ginge auch mit 4 GB), SSD 250 GB. Startet mit WindoLin in 30 Sekunden. Programme starten zwischen sofort und 3 Sekunden.

Warum ist Linux sicherer?

- MX-Linux, wie fast alle Linux-Systeme, sind OpenSource. Das heißt, der Quellcode ist zugänglich und unabhängig prüfbar.

- Betrieb und Administration ist getrennt. Administrator-Aufgaben verlangen das Passwort und lassen sich nicht mit der Eingabe-Taste abspeisen.

- Man braucht kein Microsoft-Konto.

Keine Telemetrie = Datenschnüffelei.

Keine Werbung. - System, Programme und Firmware sowie deren Updates kommen aus sicheren Quellen und erfolgen automatisch oder, wenn gewünscht, manuell.

- Die Struktur von Linux weniger anfällig für Viren und Malware. Schadprogramme für Privatnutzer konzentrieren sich auf Windows.

Kann ich MX-Linux als Lifesystem testen?

- MX-Linux herunterladen und bspw. mit Rufus auf einen USB-Stick (mind. 8 GB) schreiben.

- PC/Laptop vom USB-Stick booten und zunächst nicht installieren, sondern ausführlich erproben.

Wie sieht die Umstellung aus?

Der Gold-Standard für die Umstellung:

- Als Festplatte eine neue SSD (SATA oder NVMe) und Kapazität (256 GB oder 512 GB oder 1 TB) besorgen.

- Die alte Festplatte ausbauen und die neue SSD einbauen. Mit der alten Festplatte können Sie – falls erforderlich – notfalls zu Windows zurückkehren.

- MX-Linux Installation mit der WindoLin-Bedienoberfläche.

- Übertragen der Benutzerdaten.

- Option: WLAN-Einstellung vor Ort, Drucker-Konfiguration, Spezialprogramme.

Was kostet die Umstellung?

- MX-Linux einschließlich Standardprogramme ist kostenlos.

- Eine neue SSD kostet je nach Größe zwischen 20 und 80 Euro.

- Die Installation kostet zwischen 60 und 120 Euro.

Zum Vergleich:

Allein ein neuer Windows-Computer kostet ab 400 Euro. Die Installation mit Datenübernahme kostet ebenso 60 bis 120 Euro.

Das heißt: Sie sparen sich den neuen Computer.